Del 14 al 16 de abril del 2025, nuestro equipo estará presente en la Smart Cities Connect Spring Conference que se llevará a cabo en San Antonio, TX.

Preparación para el futuro en el contexto de sistemas urbanos inteligentes – Parte 3 de 3

Como descubrimos en nuestros 2 últimos artículos, la preparación para el futuro implica 3 retos principales:

- Parte 1 de 3 – Preparación futura del hardware (dispositivos, sensores y controles)

- Parte 2 de 3 – Preparación futura de la conectividad de red

- Parte 3 de 3 – Preparación futura del software

Hoy vamos a descubrir un poco más sobre la preparación para el futuro del software.

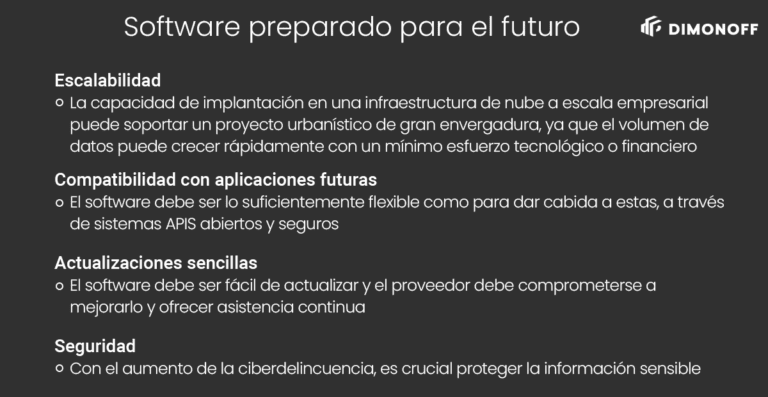

Con el creciente número de objetos conectados disponibles para que las ciudades recojan datos de varios tipos, desde el consumo de energía hasta la movilidad o los indicadores de calidad medioambiental, un sistema de gestión de ciudades inteligentes que permita gestionar todas estas entradas de datos puede volverse complejo rápidamente. Sin embargo, estos sistemas deben presentar un conjunto de características de las que las ciudades, independientemente de su tamaño, quieran beneficiarse. Estamos empezando a ver cada vez más grandes grupos de condados, municipios, municipios, que se unen con el fin de compartir una plataforma Smart City que puede escalar cientos de miles de dispositivos inteligentes para controlar y supervisar al tiempo que permite a cada uno de ellos para administrar de forma segura su propio territorio.

La medición energética de las luminarias suele controlarse cada 15 minutos. Imaginemos una ciudad con varios miles de luminarias. El sistema de ciudad inteligente elegido para controlar las luces requerirá una arquitectura de sistema especial que no sólo pueda manejar ese nivel de flujo de tráfico de datos, sino también ocuparse de la eficiencia y la capacidad de respuesta para el almacenamiento y la recuperación de datos, el análisis de series temporales, etc. Si este es el caso, se recomienda encarecidamente un análisis exhaustivo de la arquitectura general del sistema, en colaboración con su departamento de TI, para garantizar que se pueden acomodar las políticas de rendimiento y seguridad adecuadas. La implantación de sistemas en infraestructuras en la nube a escala empresarial, como Microsoft Azure, es un buen ejemplo de plataforma tecnológica que puede respaldar su proyecto. No obstante, los sistemas más avanzados pueden funcionar tanto en la nube como en las instalaciones locales.

Dado que el mercado de las ciudades inteligentes es tan nuevo y se desarrolla con tanta rapidez, es difícil predecir qué aplicaciones y casos de uso aparecerán y cobrarán importancia en el futuro. Por lo tanto, es esencial que el software sea lo suficientemente flexible como para adaptarse a ellos, a través de API abiertas, seguras y bien documentadas.

Las API también ayudan a que el sistema funcione e intercambie datos con sistemas de software de otros sectores verticales, lo que es crucial para alcanzar los objetivos de las ciudades inteligentes, como la colaboración entre departamentos, la eficiencia energética, la gestión remota de infraestructuras y la seguridad y el bienestar públicos.

Y lo que es más importante, la plataforma de software también debe ser lo suficientemente flexible como para dar cabida a diversos tipos de datos, por ejemplo, los procedentes de sensores actuales y futuros en diversos formatos de datos.

Con el aumento de la ciberdelincuencia y la creación de cada vez más puntos de datos, es crucial proteger la información confidencial. Aunque la seguridad es importante para todos los elementos del sistema, lo es especialmente para el software.

La seguridad del sistema es un tema muy amplio, por lo que en este artículo mencionaremos sólo algunos puntos clave a tener en cuenta para la capa de software del sistema de ciudad inteligente:

- El sistema debe cifrar los datos y comandos en múltiples puntos (por ejemplo, los controladores que se comunican con el servidor, el servidor que se comunica con los nodos a través de las pasarelas, los nodos que se comunican con las pasarelas);

- El sistema debe utilizar métodos sofisticados para autenticar a los usuarios autorizados (por ejemplo, restricciones de dirección IP, restricciones específicas de dominio o autenticación de dos factores);

- El sistema debe exigir la autenticación no sólo al iniciar sesión, sino siempre que se realice una acción importante;

- Si hay sistemas externos en juego, las API deben utilizar las mismas normas de seguridad estrictas derivadas de las normas empresariales del sistema, es decir: derechos de usuario;

- El sistema debe almacenar la menor cantidad posible de datos personales o de propiedad, lo que a menudo significa no almacenar ninguno.